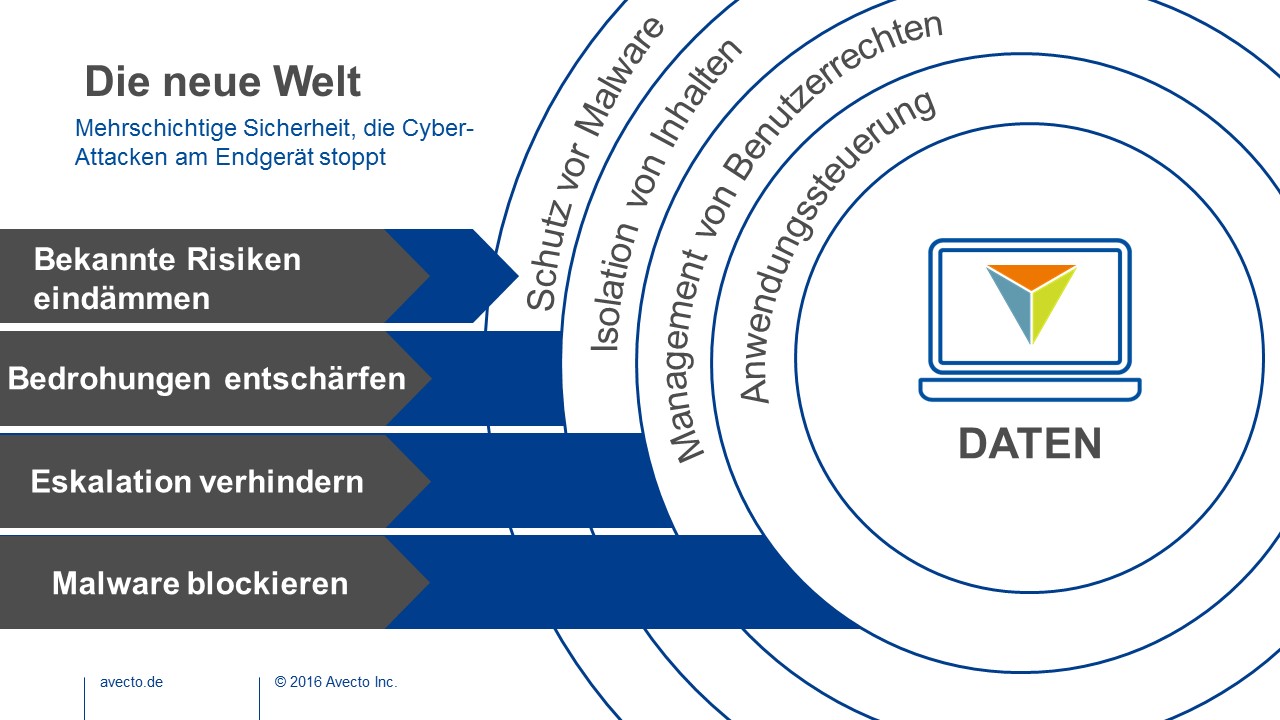

Seit Anfang dieses Jahres sieht sich die Wirtschaft einem Dauerfeuer aus Mal- und Ransomware-Attacken ausgesetzt. Die Erfahrungen zeigen, dass die bislang eingesetzten erkennungsbasierten Strategien kaum Schutz bieten. Gesucht wird eine neue Architektur, mit einem proaktiven Schutzkonzept. Sie soll IT-Abteilungen unterstützen, eine starke Cybersecurity aufzubauen. Der Vorschlag von Avecto ist es, mit drei Layern die Sicherheit herzustellen – Privilege-Management, Application-Control und Sandboxing werden zu einem Security-System verbunden.

Die Attacken mit Ransomware haben in den Unternehmen das Vertrauen in die Sicherheit von Mailsystemen und Dokumenten geraubt. Die Verantwortlichen können der Wucht der Angriffe mit den vorhandenen Schutzmechanismen kaum begegnen. Sie suchen zum Stärken und Aktualisieren ihrer Sicherheitssysteme immer neue Strategien und Softwarekonzepte. Tatsächlich benötigen sie dringend neue Lösungen, mit denen sie diese Angriffe aufhalten können – und zwar automatisiert, proaktiv, umfassend.

Über eine mögliche Lösung hat Neil Macdonald, Vice President und Distinguished Analyst bei Gartner, bereits im Jahr 2011 geschrieben. Das Entfernen von Administratorrechten sei die einfachste und gleichzeitig größte Verbesserung für die Sicherheit in Windows-Systemen. Im Jahr 2016 nahm Mario de Boer, ebenfalls ein Analyst von Gartner, den Gedanken wieder auf. In einem Whitepaper schlug er die Kombination von Privilege-Management, Application-Control und Sandboxing zum Schutz von Endgeräten vor.

Diese Sicherheitsvorkehrungen für die Endgerätesicherheit könnten mehr als 90 Prozent aller Angriffe stoppen. Im Verbund mit den bereits etablierten Sicherheitslösungen stärken diese Konzepte die Verteidigungssysteme und wehren Malware-Attacken zuverlässig ab.

Im Moment gibt es allerdings nur einen Anbieter, der alle drei Funktionen innerhalb eines Sicherheitsproduktes vereint hat. Der britische Sicherheitshersteller Avecto kann alle drei Layer implementieren, miteinander verschalten und gemeinsam arbeiten lassen. Ziel ist es, die Security der Systeme für die Anwender zu erhöhen, um so eine hochsichere Arbeitsumgebung zu schaffen. Avecto minimiert mit diesem proaktiven Herangehen die Risiken und unterstützt gleichzeitig Kreativität, Profitabilität und Produktivität im Unternehmen. Für den proaktiven Schutz arbeitet Avectos Produkt „Defendpoint“ mit einem einzigen schlanken Agenten. Es vereint das Prinzip der geringsten Rechte mit Whitelisting und der Isolation von Inhalten in einer „Sandbox“.

Layer 1 Privilege-Management/Rechte-Management

Es ist einer der großen Widersprüche bei der Arbeit an Windows-Geräten: Standard-Benutzer arbeiten in einer geschützten Umgebung, jedoch sind ihre Arbeitsmöglichkeiten stark eingeschränkt. Dagegen haben Administratoren sehr große Freiheiten, stellen aber auch ein hohes Sicherheitsrisiko dar. Dabei ist die eigentliche Ursache vieler Sicherheitsprobleme, dass Microsoft in seinen Betriebssystemen allen Anwendern umfangreiche Administrationsrechte mit auf das Gerät gibt. In einem ersten Schritt für die Sicherheit auf Endgeräten sollten die Verantwortlichen daher allen Anwendern diese Rechte entziehen.

Die technische Herausforderung eines „Endgerätesicherheit“-Konzeptes ist es dann, den Mitarbeitern auf der Basis eines Standard-Benutzerkonto die Möglichkeit zur effizienten und kreativen Arbeit zu geben. Auf diese Weise schaffen die Verantwortlichen eine deutlich sicherere Arbeitsumgebung. Grundlegend ist die Verwaltung von Benutzerrechten und die Definition der Rollen, auf denen dann im zweiten Schritt das Whitelisting von Anwendungen abgewickelt wird.

Das intelligente Verwalten der Rechte innerhalb eines Netzwerkes macht die Sicherheitsanforderungen überschaubar. Die Verantwortlichen stellen sicher, dass jeder Mitarbeiter, nur genau die Anwendungen und Werkzeuge erhält, die er benötigt, um seine Aufgaben zu erledigen.

Das „Prinzip der geringsten Rechte“ schützt die Unternehmen, falls Malware den Computer eines Mitarbeiters übernimmt. Durch dieses Prinzip kann auch der Zugriff auf kritische Ressourcen – wie etwa auf sensible Daten – stark eingeschränkt werden.

Layer 2 Application-Control/Whitelisting

Das Steuern und Verwalten von Anwendungen ist die zweite wichtige Strategie zur Abwehr von Bedrohungen. IT-Verantwortliche kritisieren, dass innerhalb eines Unternehmensnetzwerkes zu viele Applikationen existieren. Es sei unmöglich, eine vollständige und allgemein gültige Liste von erlaubten Anwendungen zu erstellen. Dies ist nicht richtig.

Die Lösung ist „intelligentes Whitelisting“. Es basiert auf der Verbindung von Benutzer-Rechten im Windows-Betriebssystem und den Unternehmensanwendungen. Auf Grundlage von Rechten und Rollen verteilen die IT-Verantwortlichen Benutzer-Rechte für die vom Mitarbeiter benötigten Anwendungen. Für die Freigabe der nicht gelisteten Anwendungen stehen maßgeschneiderte Prozesse bereit. Die Verantwortlichen können automatisch und durch vollständige Audit-Trails geschützte Genehmigungen für Benutzer mit erweiterten Berechtigungen einrichten. Die Daten lassen sich anschließend zur Feinabstimmung von weiteren Regeln und Rollen nutzen.

Defendpoint kennt und unterstützt zahlreiche Anwendungstypen. Dazu gehören beispielsweise Apps aus dem Windows-App-Store. Das System kann diese Anwendungen präzise identifizieren, klassifizieren und verwalten. Mit dem patentierten „URL-Tracking“ analysiert Defendpoint Anwendungen anhand ihrer Download-Quelle. Anhand der hinterlegten Richtlinien werden die Regeln für – oder gegen – das Whitelisting dieser Anwendungen umgesetzt.

Layer 3 Content-Isolation/Sandbox

Defendpoint überwacht nicht nur Anwender und Anwendungen – sondern auch Inhalte wie Dokumente. Das System analysiert und klassifiziert sie auf Grund ihres Ursprungs. Denn die Malware kommt typischerweise mit infiziertem Inhalt – etwa Mails und Dokumenten – in das Unternehmen. Wenn diese Schadprogramme ausgelöst werden, suchen sie Lücken im System des Gerätes. An dieser Stelle werden sie möglichst viel Schaden verursachen.

Wenn die Dokumente allerdings in einer als „Sandbox“ bezeichneten isolierten Umgebung geöffnet werden, sind alle Inhalte vom restlichen System abgeschottet. Jetzt sind die Systeme sicher und geschützt. Ähnlich wie Application-Control ist auch das Sandbox-Prinzip seit vielen Jahren bekannt und wird von vielen Herstellern angeboten. Bisher galt die Sandbox allerdings als Ressourcen-Fresser und ist deshalb bei den Verantwortlichen sehr unbeliebt.

Avecto arbeitet mit einer Sandbox-Funktion, die auf in Windows eingebauter Technologie basiert. Defendpoint erstellt mit Hilfe der systemeigenen Windows-Sicherheitsfunktionen isolierte Container. Bei diesem Ansatz weist die Sandbox einen äußerst geringen Ressourcenverbrauch auf, sodass keine leistungsstärkeren Rechner erforderlich sind und keine Anwendungen ausgebremst werden. Zusätzliche Prozessoren oder Speicher sind nicht notwendig.

Interview mit Claudia Zimmermann

Interview mit Claudia Zimmermann