Für Risk- und Compliance-Verantwortliche in der Finanzbranche ist der technologische Wandel das größte Risiko für Geschäftsmodelle und Geschäftsentwicklung. In diesem Zusammenhang sind mehr als die Hälfte der CEOs „extrem besorgt“ aufgrund von Cyberangriffen und Attacken aus dem Internet. Wir sprachen mit Michael Frauen, Vice President bei Avecto über die Möglichkeiten, die Unternehmen gegen Angriffe aus dem Netz zu sichern.

Wie spielen technologischer und digitaler Wandel auf der einen Seite und Cyberattacken auf der anderen Seite zusammen?

Frauen: Bekommen Sie noch Post? Die Kommunikation ist durch den technologischen Wandel digital geworden. Die Unternehmen müssen den Sendern vertrauen: Das nutzen kriminelle Hacker für ihre Angriffe. Denken Sie an eine Personalabteilung. Outlook ist hier das gängige Tool. Hacker lesen die Stellenanzeigen oder die Unternehmensseiten und schauen, welche Positionen zu besetzen sind. Dann schicken sie eine Bewerbung, eine PDF-Datei, die die Mitarbeiter der Personalabteilung öffnen. In diesem Moment wird im Hintergrund ein Makro ausgelöst, das den Kryptolocker startet. Die Angreifer legen so einen wichtigen Teil des Unternehmens lahm.

Dasselbe passiert in der Buchhaltung oder im Einkauf. Die Dokumente sehen echt aus – auch weil die Angreifer häufig mit Identitäten arbeiten, die sie bei einem früheren Hack erbeutet haben.

Das ist sehr ernst zu nehmen. Denn die Mitarbeiter denken, sie sind in einer sicheren Umgebung, während sie mit einem Klick Makros auslösen, die Dokumente oder Archive verschlüsseln und die sie später mit Bitcoins wieder freikaufen müssen.

Welche Angriffsstrategien sehen Sie?

Frauen: Die Angreifer werden immer zielgerichteter. Früher haben sie ihre Angriffe gestreut, die Opfer wurden eher wahllos ausgesucht. Inzwischen hören wir von Fällen, in denen die Angreifer die E-Mail-Adressen von persönlichen Ansprechpartnern für bestimmte Prozesse oder Aufgaben kennen und nutzen.

Auf den ersten Blick sieht die Absenderadresse echt aus, der Empfänger öffnet das Dokument in gutem Glauben und hat sich unmittelbar einen Virus oder einen Trojaner eingefangen. Die Angreifer verwenden Adressen und Namen, die sie in früheren Attacken gewonnen haben, um jetzt zielgerichtet ganz bestimmte Unternehmen und sogar bestimmte Personen anzugreifen.

Die Hacker sind offensichtlich mit den angegriffenen Unternehmen vertraut – und können so zielgerichtet viel größeren Schaden anrichten. Damit richtet sich der Schaden inzwischen nach der Größe der Unternehmen. Die Angreifer haben eine Vorstellung davon, wie viel Schaden sie entsprechend der Größe eines Unternehmens verursachen können.

Viele kriminelle Hacker haben mehr oder weniger zum Spaß angefangen. Inzwischen sprechen wir von einer Industrie.

Welche Verteidigungskonzepte gibt es und wie teuer sind sie für die Unternehmen?

Frauen: Die Hacker benötigen immer die lokalen Admin-Rechte, wenn sie auf einem Computer Schaden anrichten wollen, Dokumente stehlen, Programme installieren. Wenn also auf den lokalen PCs oder den Servern keine Administrationsrechte eingerichtet sind, ist das Unternehmen deutlich besser geschützt.

Das ist allerdings schlecht für die Produktivität. Denn um mit dem PC oder Laptop zu arbeiten, brauchen die Mitarbeiter die Admin-Rechte. Etwa wenn sie einen Drucker einrichten, eine Anwendung installieren oder die Uhrzeit umstellen. Wenn sie die Rechte nicht haben, wenden sie sich an den Helpdesk und das bedeutet für die Unternehmen hohe Kosten bei gleichzeitig unproduktiveren Mitarbeitern. Ein Anhaltspunkt könnte eine Rechnung von Gartner sein. Laut dieser Kalkulation entstehen Kosten in Höhe von 1.200 Dollar pro Jahr und Mitarbeiter im Bereich des Helpdesks.

Hier setzt Avecto an, Defendpoint übernimmt die Aufgaben, so dass der Helpdesk nicht zum Einsatz kommen muss. Unsere Systeme sind deutlich kostengünstiger als der Helpdesk. Unsere Lizenzen kosten einen Bruchteil dieser 1.200 Dollar.

Wie funktioniert das?

Frauen: Jedes Unternehmen kann seine Administrationsrechte einschränken oder ganz abschalten. Ab diesem Moment übernehmen wir. Defendpoint verschiebt die Rechte auf die Ebene der Tasks, Applikationen und Skripte und vergibt ein einmaliges Admin-Recht für eine bestimmte Applikation oder Installation. Defendpoint ermöglicht ein Reporting über alle Aktionen, die das System ausgeführt hat.

Für den Angreifer ist dieses Vorgehen nicht erkennbar. Er endet in einer Sackgasse.

Warum sind Systeme von großen Herstellern wie Microsoft nicht so gebaut, dass sie vor Cyberattacken schützen? Oder vor Cyberattacken geschützt sind?

Frauen: Das ist eine Aufgabenteilung zwischen den Herstellern der Betriebssysteme und Sicherheitsanbietern wie Avecto. Wir fokussieren auf dieses eine Thema.

Wenn Microsoft allen Kunden die Administrationsrechte abnehmen würde, wäre das weder im Sinne des Herstellers, noch in dem der Kunden. Und es ist auch eine Tatsache, dass die Betriebssysteme immer sicherer – aber eben immer noch nicht sicher genug – werden. Selbstverständlich sollten die Unternehmen auch die monatlichen Sicherheits-Updates installieren. Denn die Angreifer kennen die Sicherheits-Updates auch: Sobald sie verschickt werden, wissen sie, an welchen Stellen es Lücken gibt und wo sie angreifen können. Also werden sie dort attackieren.

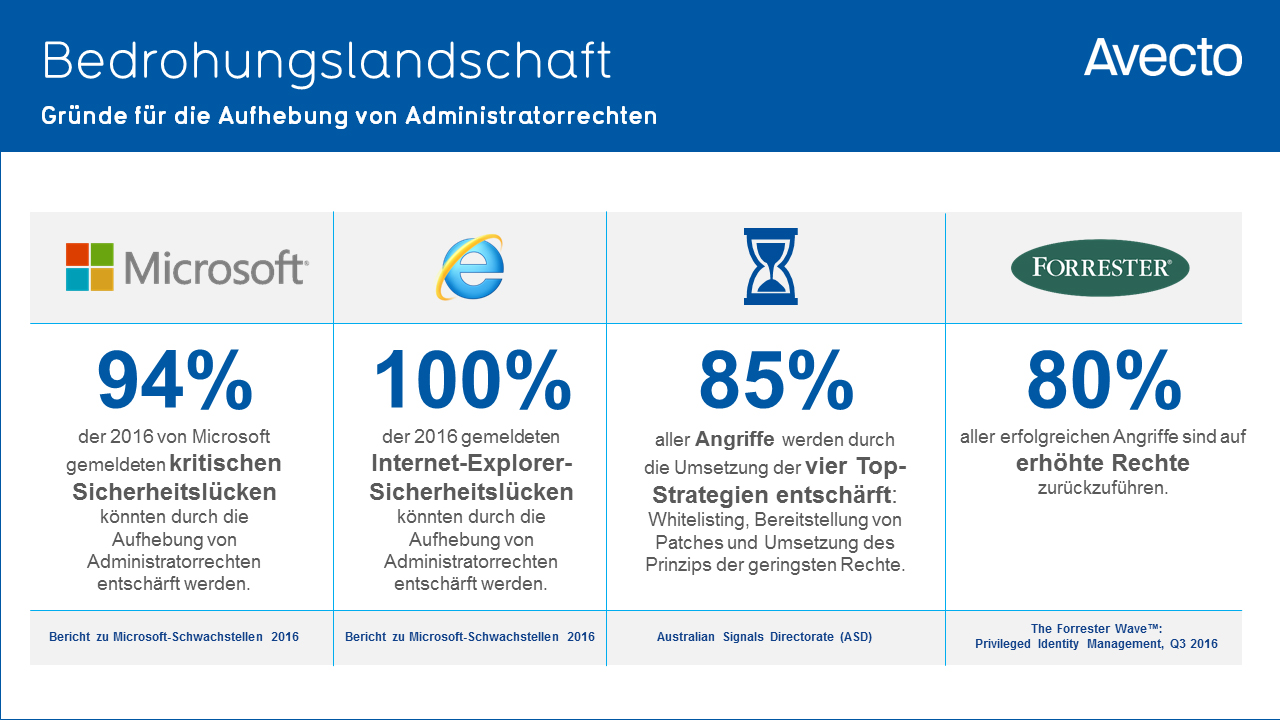

Können Sie Ihre Aussagen mit Zahlen belegen?

Frauen: Wir geben jedes Jahr den „Microsoft Vulnerability Report“ heraus. Dort haben wir nachgewiesen, dass die IT-Verantwortlichen die Sicherheit ihrer Systeme um 88 Prozent erhöhen, wenn sie die lokalen Administrationsrechte des Windows-10-Betriebssystems abschalten.

Ist dieses Problem bei Verbänden, Aufsichtsbehörden und Interessensvertretern bekannt? Welche Schritte haben die Verbände eingeleitet?

Frauen: Diese Probleme sind tatsächlich schon lange bekannt. Viele Behörden oder Verbände empfehlen, den Mitarbeitern die lokalen Administrationsrechte zu nehmen. Wie die Arbeit ohne Administrationsrechte dann weitergeht, wird jedes Unternehmen für sich entscheiden müssen.

Stark regulierte Branchen wie die Finanzindustrie oder die Pharmabranche haben den höchsten Druck, die Empfehlungen umzusetzen. In anderen Bereichen führen die Verantwortlichen eine Risikoabwägung durch – nehme ich das Geld für die sicheren Systeme in die Hand oder nehme ich in Kauf, dass meine Organisation gehackt wird.

Am Ende drehen sich die Diskussionen immer wieder um die Produktivität der Mitarbeiter und um die Kosten für die Unterstützung durch den Helpdesk.

Interview mit Claudia Zimmermann

Interview mit Claudia Zimmermann